¿Qué es el SOC como servicio (SOCaaS)?

¡Este nuevo modelo de operaciones de seguridad ayuda a los equipos de cualquier tamaño a potenciar la cobertura de su seguridad.!

¿Qué es un SOC?

Un centro de operaciones de seguridad (SOC) es una unidad centralizada que se ocupa de supervisar y gestionar la estrategia de seguridad de una organización. En él suelen trabajar especialistas en seguridad que se encargan de detectar y mitigar amenazas, así como de responder a ellas.

En pocas palabras, el cometido del equipo del SOC es garantizar que las operaciones de la organización tengan lugar de forma segura en todo momento.

Funciones clave de un SOC

Entre las funciones clave del SOC, destacan las siguientes:

- Supervisar y gestionar la estrategia de seguridad de la organización.

- Desarrollar e implementar procedimientos y políticas de seguridad.

- Formar a los empleados para concienciarlos sobre la importancia de la seguridad.

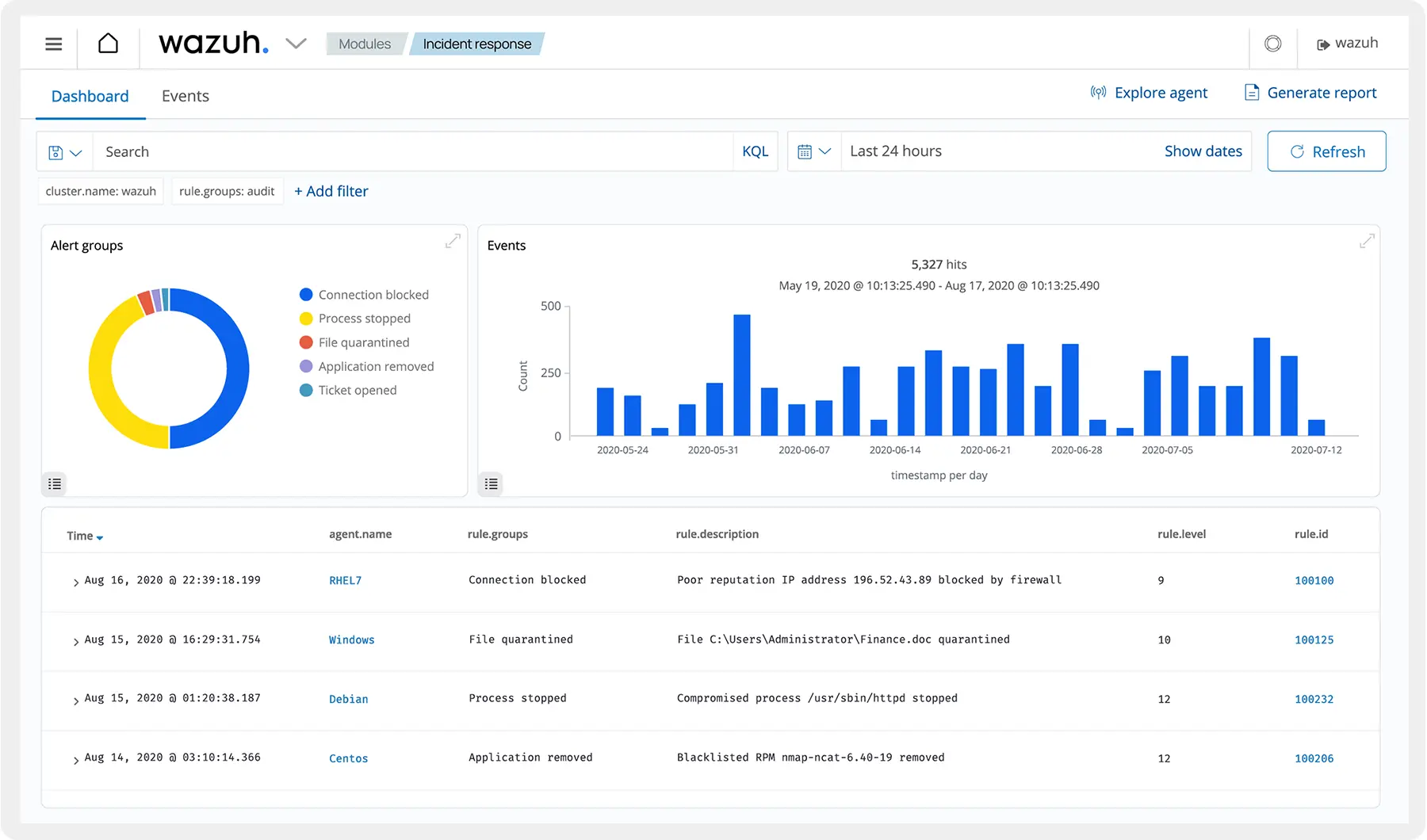

- Responder a los incidentes de seguridad.

- Analizar los logs, el tráfico de la red y otras fuentes de datos con el objetivo de detectar posibles amenazas y vulnerabilidades.

- Realizar evaluaciones de vulnerabilidades.

- Facilitar informes de inteligencia sobre amenazas.

- Diseñar e implementar soluciones de seguridad.

El equipo del SOC también presta servicios de respuesta a incidentes, como análisis forenses, análisis de malware y evaluación de vulnerabilidades. Además, brinda servicios de inteligencia sobre amenazas, como la elaboración de informes de inteligencia sobre amenazas y la búsqueda de amenazas.

Niveles de Incidencia

Nivel 1: clasificación

La clasificación es el primer nivel del SOC. El personal de nivel 1 se ocupa de clasificar los incidentes de seguridad detectados y de determinar su gravedad. Esta tarea pasa por detectar el origen del incidente, determinar su alcance y evaluar su impacto.

El personal de nivel 1 también se encarga de la respuesta inicial a la amenaza y de las medidas de contención y, en caso necesario, deriva los incidentes a los niveles superiores del equipo. Los analistas de seguridad suelen dedicar la mayor parte de su tiempo a estas tareas.

Los analistas de nivel 1 suelen ser los que menos experiencia tienen y su función principal consiste en supervisar los logs de los eventos en busca de actividad sospechosa. Cuando consideran que hay algo que requiere una investigación más pormenorizada, recopilan la mayor cantidad de información posible y derivan el incidente al nivel 2.

Nivel 2: investigación

La investigación constituye el segundo nivel del SOC. El personal de nivel 2 se ocupa de investigar los incidentes de seguridad y de determinar su causa original. Esta tarea pasa por analizar los logs, el tráfico de la red y otras fuentes de datos para identificar el origen del incidente. El personal de nivel 2 también se encarga de elaborar informes de incidentes detallados y de sugerir medidas de corrección.

Nivel 3: búsqueda de amenazas

La búsqueda de amenazas es el tercer nivel del SOC. El personal de nivel 3 se ocupa de buscar amenazas y vulnerabilidades proactivamente en el entorno de una organización. Para ello, analiza los logs, el tráfico de la red y otras fuentes de datos con el objetivo de detectar posibles amenazas y vulnerabilidades.

El personal de nivel 3 también se encarga de elaborar informes detallados de inteligencia sobre amenazas y de sugerir medidas de corrección. Los analistas con más experiencia son los que responden a incidentes complejos. El resto del tiempo lo dedican a analizar informes forenses y datos de telemetría relativos a amenazas que el software de detección haya podido pasar por alto. Por lo general, las empresas destinan un tiempo mínimo a las actividades de búsqueda de amenazas, pues los niveles 1 y 2 consumen una gran cantidad de recursos de análisis.

SOC como servicio (SOCaaS)

El SOC como servicio (SOCaaS) es un modelo de seguridad en el que un proveedor externo se ocupa del mantenimiento y de las operaciones de un SOC completamente gestionado. Este servicio abarca todas las funciones de seguridad que realizan los SOC internos tradicionales, como la supervisión de la red, la gestión de los logs, la inteligencia y detección de amenazas, la investigación de incidentes y la respuesta a ellos, la elaboración de informes, y la gestión de riesgos y del cumplimiento normativo. El proveedor es responsable también de proporcionar todos los recursos humanos, los procesos y las tecnologías que se necesitan para prestar estos servicios, y ofrece asistencia de forma ininterrumpida.

Los sistemas de gestión de eventos e información de seguridad (SIEM) son un tipo de solución de seguridad que ayuda a las empresas a supervisar y analizar los datos de seguridad en tiempo real. Las soluciones SIEM recopilan datos de distintas fuentes, como los dispositivos de red, las aplicaciones y la actividad de los usuarios, y utilizan los análisis para detectar posibles amenazas.

Con ellas, las empresas pueden responder con rapidez a los incidentes de seguridad y tomar medidas de corrección. Para muchos SOC, se trata de la tecnología principal de supervisión, detección y respuesta que utilizan para supervisar y reunir las alertas y la telemetría procedentes del software y hardware de la red, así como para analizar los datos y detectar posibles amenazas.

Practicas recomendadas

La misión principal del SOC es implementar la estrategia de seguridad, no desarrollarla.

A continuación se detallan las prácticas recomendadas relativas al SOC que se deben seguir para garantizar la seguridad de la empresa:

Establezcer una unidad centralizada que se ocupe de supervisar y gestionar la estrategia de seguridad de la organización.

Desarrollar e implementar procedimientos y políticas de seguridad para garantizar que la organización cumpla las leyes y normativas aplicables.

Implementar soluciones de seguridad (cortafuegos, sistemas de detección de intrusiones, software antivirus, etc.) para proteger el entorno de la organización.

Supervisar y analizar los logs, el tráfico de la red y otras fuentes de datos con el objetivo de detectar posibles amenazas y vulnerabilidades.

Formar a los empleados en materia de seguridad para que conozcan los procedimientos y las políticas de seguridad de la organización y sean conscientes de su importancia.

Realizar evaluaciones de vulnerabilidades para detectar posibles puntos débiles en el entorno de la organización.

Responder a los incidentes de seguridad con prontitud para reducir al mínimo sus consecuencias.

Herramientas SOC

Los SOC utilizan varias herramientas para la prevención, el registro de eventos en logs, la automatización, la detección, la investigación, la orquestación y la respuesta.

SIEM ayuda a gestionar incidentes de seguridad mediante la recopilación y el análisis de datos de registro, eventos de seguridad y otros eventos o fuentes de datos.

XDR es un nuevo tipo de herramienta de detección y respuesta que integra y correlaciona datos procedentes de los endpoints, la red y la nube. Esta tecnología sustituye a diversas herramientas clave que utilizan los equipos de operaciones de seguridad y se ha diseñado para mejorar la visibilidad, la eficiencia y la eficacia de la seguridad.

EDR significa Detección y Respuesta de Puntos Finales, y monitorea los puntos finales como servidores, estaciones de trabajo y dispositivos móviles para detectar y responder a cualquier incidente de seguridad.

Ventajas de nuestro SOC

Monitoreo de Seguridad 24/7

Supervisamos constantemente tus redes, sistemas y dispositivos en busca de amenazas cibernéticas. Detectamos y respondemos en tiempo real a cualquier anomalía.

Análisis de Vulnerabilidades

Una breve de caracteríRealizamos evaluaciones regulares para detectar debilidades en tu infraestructura que puedan ser explotadas por atacantes, y te proporcionamos recomendaciones para corregirlas.stica.

Informes de Seguridad Personalizados

Generamos informes periódicos con análisis detallados sobre la actividad de seguridad de tu infraestructura, así como recomendaciones de mejora.

Detección y Respuesta a Incidentes (EDR XDR)

Implementamos una solucion de EDR para identificar comportamientos sospechosos y responder automáticamente a amenazas antes de que causen daños.

Respuesta ante Incidentes Críticos

En caso de detectar una amenaza grave, nuestro equipo responde de inmediato para mitigar el impacto y restablecer la seguridad en el menor tiempo posible.

Cumplimiento de Normativas

Te ayudamos a cumplir con las regulaciones de ciberseguridad (ISO 27001, GDPR, PCI DSS, entre otras), protegiendo tu negocio contra sanciones.